OpenSSL曝出新型漏洞“DROWN”,建议禁用SSLv2

据悉,外国研究人员发现OpenSSL出现新的安全漏洞“DROWN”,该漏洞将对SSL协议造成安全威胁,攻击者有可能利用这个漏洞对https站点进行攻击。得知消息后,景安小编发布安全建议,并为SSL证书用户提供检测服务和技术咨询,帮助用户及时规避该漏洞可能造成的影响。

什么是Drown 漏洞

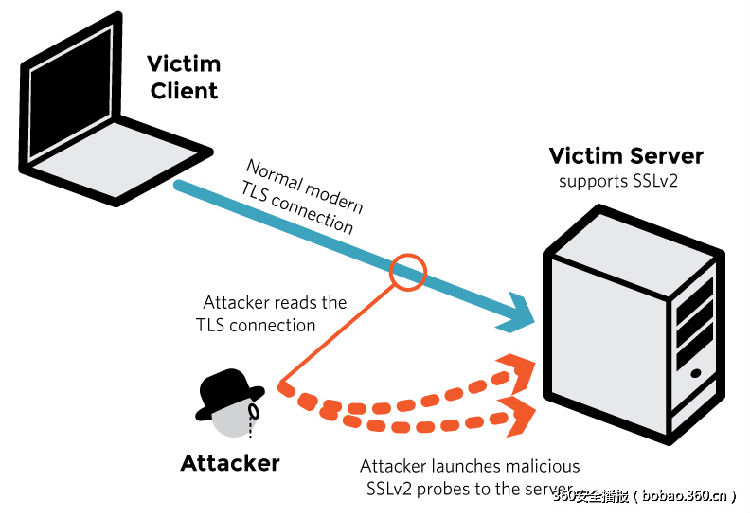

“DROWN”全称是 Decrypting RSA with Obsolete and Weakened eNcryption,即“利用过时的脆弱加密算法来对RSA算法进破解”,指利用SSLv2协议漏洞来对TLS进行跨协议攻击。

“DROWN攻击”主要影响支持SSLv2的服务端和客户端。SSLv2是一种古老的协议,许多客户端已经不支持使用,但由于配置上的问题,许多服务器仍然支持SSLv2。“DROWN”使得攻击者可以通过发送probe到支持SSLv2的使用相同密钥的服务端和客户端解密TLS通信。例如:将相同的私钥同时用在Web服务端和Email服务端,如果Email服务支持SSLv2,但web服务不支持,那么攻击者仍然能够利用EMAIL服务的SSLv2漏洞获取到web服务器的TLS连接数据。

用户可以通过登录 wosign.ssllabs.com 测试自己的网站是否遭遇安全威胁,建议对各类站点都进行全面体检。

该如何怎么保护我自己?

确保你的私钥不适用于其他的支持sslv2服务,包括web,smtp,imap,pop服务等。禁止服务器端的sslv2支持。如果是Openssl,可以参考安装最新的补丁和操作辅导。

https://www.openssl.org/blog/blog/2016/03/01/an-openssl-users-guide-to-drown/

Microsoft IIS (Windows Server):iis 7和以上的版本默认已经禁止了sslv2。

详细的漏洞描述原理报告

https://drownattack.com/drown-attack-paper.pdf

安全建议

首先,建议用户不要用相同的私钥生成多张SSL证书,也不要将同一张SSL证书部署在多台服务器上。虽然通配型SSL证书支持所有子域名都使用同一张证书,能节省证书部署成本,但是为了规避诸如“DROWN”攻击之类的安全威胁,建议在服务器上均部署独立的SSL证书,这样攻击者将无法利用其它服务器的漏洞,对关键服务器进行攻击,即使其中一台服务器出现问题也不会影响其他服务器的正常运行。欢迎登录景安网络(zzidc.com/SSL),为您的所有重要应用服务器申请独立的SSL证书。

其次,请关闭所有服务器的SSLv2协议。参考如何禁用SSL2.0协议。

如果使用了OpenSSL,请参考OpenSSL官方给出的DROWN修复指南。

也可参考服务器SSL不安全漏洞修复方案,进行修复漏网。